Các nhà nghiên cứu bảo mật mạng đã phát hiện ra một vector tấn công từ xa mới nhắm đến các máy chủ của Supermicro đang để mở BMC port của chúng qua internet. Các bản vá hiện đã sẵn sàng để tải về tại trang chủ Supermicro.

Hơn 47.000 máy trạm và máy chủ, hoặc có thể nhiều hơn, chạy trên bo mạch chủ Supermicro hiện đang để lộ cho các cuộc tấn công vì các quản trị viên đã để một thành phần nội bộ tiếp xúc đến internet.

Các hệ thống này dễ bị tổn thương trước một loạt các lỗ hổng mới có tên USBAnywhere ảnh hưởng đến firmware của bộ điều khiển BMC (Baseboard Management Controller) của bo mạch chủ Supermicro.

Các bản vá đã sẵn sàng để khắc phục các lỗ hổng USBAnywhere. Nhưng các chuyên gia bảo mật và Supermicro cũng khuyên bạn nên hạn chế quyền truy cập vào các giao diện quản lý BMC từ internet ngay lập tức, như một biện pháp phòng ngừa và là nguyên tắc căn bản trong lĩnh vực mạng.

BMC LÀ GÌ?

BMC là một phần của IPMI (Intelligent Platform Management Interface). IPMI là một tiêu chuẩn và tập hợp các công cụ thường được tìm thấy trên các máy chủ và máy trạm được triển khai trên các mạng doanh nghiệp. IPMI cho phép quản trị viên hệ thống quản lý hệ thống từ các địa điểm từ xa, ở mức thấp hơn và độc lập với hệ điều hành.

Các công cụ IPMI có thể cho phép quản trị viên từ xa kết nối hoặc gửi hướng dẫn đến PC / máy chủ và thực hiện các hoạt động khác nhau, chẳng hạn như sửa đổi cài đặt HĐH, cài đặt lại HĐH hoặc cập nhật trình điều khiển.

Cốt lõi của tất cả các giải pháp quản lý từ xa IPMI là các bộ điều khiển quản lý baseboard. BMC là các bộ vi điều khiển được nhúng trong bo mạch chủ đi kèm với CPU, hệ thống lưu trữ và giao diện LAN của riêng chúng,

BMC hoạt động như một giao diện giữa phần cứng máy chủ / máy trạm và một sysadmin từ xa. Chúng là thành phần dịch tất cả các lệnh IPMI thành các hướng dẫn cho phần cứng cục bộ và do đó, có toàn quyền kiểm soát máy tính.

Do quyền truy cập mà họ có, quyền truy cập vào giao diện BMC bị hạn chế rất nhiều và chúng được bảo mật bằng mật khẩu, thường chỉ được biết bởi sysadmin của công ty.

LỖ HỔNG USBANYWHERE LÀ GÌ?

Nhưng trong nghiên cứu mới được công bố hôm nay , các nhà nghiên cứu bảo mật từ Eclypsium cho biết họ đã tìm thấy các lỗ hổng trong firmware BMC của Supermicro.

Các lỗ hổng này, được đặt tên là USBAnywhere, tác động đến tính năng USB ảo của firmware, cho phép các sysadins cắm USB vào máy tính của họ, nhưng xem nó như một USB ảo được kết nối với hệ thống được quản lý từ xa, truyền dữ liệu từ USB cục bộ sang điều khiển từ xa ảo một.

Tính năng này – một phần của dịch vụ phương tiện ảo BMC lớn hơn – là một ứng dụng Java nhỏ được phục vụ thông qua giao diện web BMC tiêu chuẩn đi kèm với các hệ thống dựa trên Supermicro.

Các nhà nghiên cứu của Eclypsium cho biết họ đã tìm thấy bốn vấn đề với xác thực được sử dụng bởi ứng dụng Java này:

● Xác thực bản rõ – Mặc dù ứng dụng Java sử dụng ID phiên duy nhất để xác thực, dịch vụ cũng cho phép khách hàng sử dụng tên người dùng và mật khẩu văn bản gốc.

● Lưu lượng truy cập mạng không được mã hóa – Mã hóa có sẵn nhưng phải được khách hàng yêu cầu. Ứng dụng Java được cung cấp với các hệ thống bị ảnh hưởng sử dụng mã hóa này cho

gói xác thực ban đầu nhưng sau đó sử dụng các gói không được mã hóa cho tất cả lưu lượng truy cập khác.

● Mã hóa yếu – Khi mã hóa được sử dụng, tải trọng được mã hóa bằng RC4 bằng khóa cố định được biên dịch vào firmware BMC. Khóa này được chia sẻ trên tất cả các BMC của Supermicro. RC4 có

nhiều điểm yếu về mật mã được công bố và đã bị cấm sử dụng trong TLS (RFC7465).

● Xác thực Bypass (Supermicro X10 và X11 nền tảng duy nhất) – Sau khi một khách hàng đã đúng xác thực để các dịch vụ truyền thông ảo và sau đó ngắt kết nối, một số trạng thái nội bộ của dịch vụ về khách hàng đó là không đúng nguyên vẹn. Vì trạng thái bên trong được liên kết với số mô tả tệp ổ cắm của máy khách, một máy khách mới tình cờ được gán cùng một số mô tả tệp ổ cắm bởi

HĐH của BMC thừa hưởng trạng thái bên trong này. Trong thực tế, điều này cho phép khách hàng mới kế thừa ủy quyền của khách hàng trước đó ngay cả khi khách hàng mới cố gắng xác thực với thông tin không chính xác.

SUPERMICRO ĐÃ PHÁT HÀNH BẢN VÁ CHÍNH THỨC

Eclypsium đã báo cáo tất cả bốn vấn đề cho Supermicro, và nhà cung cấp đã phát hành các bản vá trên trang web của mình cho các board Supermicro X9, X10 và X11.

“Chúng tôi muốn cảm ơn các nhà nghiên cứu đã xác định lỗ hổng BMC Virtual Media”, một phát ngôn viên của Supermicro nói với ZDNet trong một email vào tuần trước.

Nhà cung cấp cũng cho biết họ đã hợp tác chặt chẽ với Eclypsium để xác nhận rằng các bản sửa lỗi hoạt động như dự định và giờ đây chúng sẽ an toàn để sử dụng.

“Các thay đổi chính bao gồm gói dịch vụ phương tiện ảo bằng TLS, loại bỏ chức năng xác thực bản rõ và sửa lỗi dẫn đến bỏ qua xác thực”, Rick Altherr, Kỹ sư chính tại Eclypsium, nói với ZDNet trong email, về các bản sửa lỗi của Supermicro.

LỖI NGUY HIỂM NHẤT

Trong bốn lỗi, thứ tư là lỗi có khả năng gây ra sự cố nhất. Lỗi này cho phép tin tặc độc hại khởi tạo các kết nối lặp lại với dịch vụ phương tiện ảo (ứng dụng Java) của giao diện web BMC cho đến khi chúng hạ cánh trên cùng một ổ cắm máy chủ được sử dụng bởi một quản trị viên hợp pháp.

Nhưng trong khi khai thác lỗ hổng này có vẻ như là một vấn đề may mắn mù quáng, Altherr không khuyên các công ty nên nắm lấy cơ hội.

“Mặc dù các điều kiện chính xác dẫn đến việc tái sử dụng số ổ cắm trong Linux có thể phức tạp và do đó chủ yếu là may mắn mù quáng, mô hình sử dụng một người dùng của dịch vụ truyền thông ảo có xu hướng tăng đáng kể cơ hội”, ông nói với ZDNet .

“Trong thử nghiệm của chúng tôi, chúng tôi đã có thể khai thác đáng tin cậy đường vòng xác thực đối với BMC vài tuần sau khi dịch vụ truyền thông ảo đã được sử dụng bởi một người dùng hợp pháp.”

Khi điều này xảy ra, kẻ tấn công có thể tương tác với BMC, mặc dù không có thông tin xác thực BMC thích hợp.

Trong khi bắt chước USB trông vô hại, nhóm nghiên cứu Eclypsium cho biết kẻ tấn công có thể “khởi động máy từ hình ảnh USB độc hại, lọc dữ liệu qua thiết bị lưu trữ dung lượng lớn USB hoặc sử dụng USB Rubber Ducky ảo thực hiện nhanh chóng chuỗi phím được chế tạo cẩn thận. để thực hiện hầu như bất kỳ loại hack nào khác đối với BMC, firmware hoặc máy chủ mà nó quản lý. ”

TỪ 47.000 ĐẾN 55.000 BMC CỦA SUPERMICRO TIẾP XÚC TRỰC TUYẾN

Các cuộc tấn công như thế này rất nguy hiểm khi được thực hiện với quyền truy cập vật lý, nhưng chúng thậm chí còn nguy hiểm hơn khi được thực hiện thông qua một vectơ từ xa như internet.

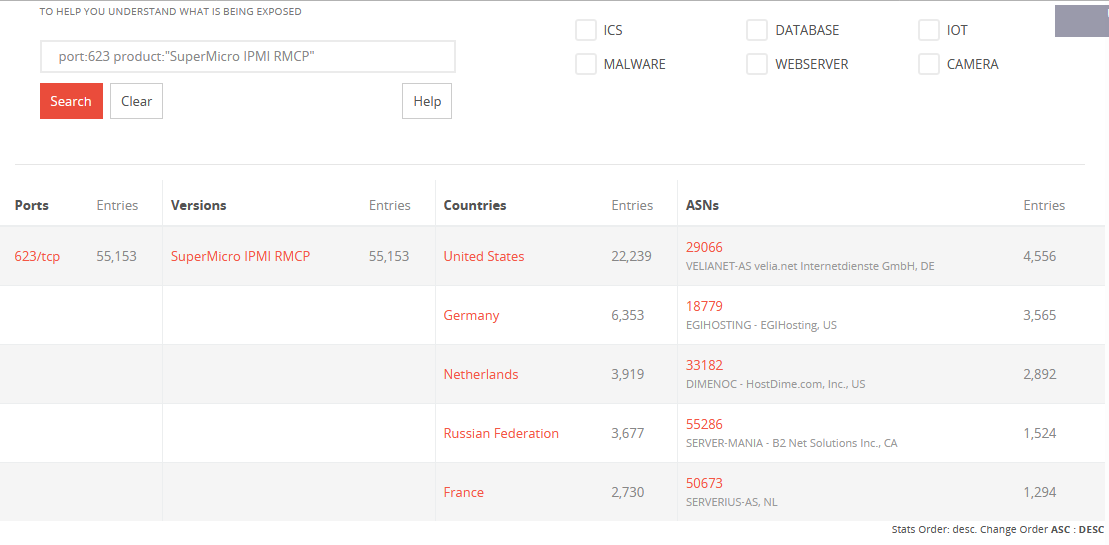

Các nhà nghiên cứu của Eclypsium cho biết: “Việc quét cổng TCP 623 trên Internet cho thấy 47.339 BMC từ hơn 90 quốc gia khác nhau với dịch vụ truyền thông ảo bị ảnh hưởng có thể truy cập công khai”.

Các hệ thống này hiện đang có nguy cơ bị tấn công và có khả năng bị xâm phạm.

Kẻ tấn công có thể tạo phần mềm độc hại trên các hệ thống này có thể tồn tại cài đặt lại hệ điều hành hoặc thậm chí tạm thời khóa cứng (brick) máy chủ, một chiến thuật có thể được sử dụng để phá hoại các đối thủ cạnh tranh hoặc để tống tiền thanh toán tiền chuộc từ các tổ chức chạy hệ thống có cổng phương tiện ảo BMC bị lộ.

Một tìm kiếm BinaryEdge được thực hiện bởi ZDNet trước khi ấn phẩm của bài viết này tìm thấy thậm chí một số lượng lớn hơn các hệ thống tiếp xúc – với hơn 55.000 giao diện Supermicro IPMI hiển thị cổng 623 trực tuyến .

Phần lớn các hệ thống này nằm trên mạng của các trung tâm dữ liệu và nhà cung cấp dịch vụ lưu trữ web, khiến các công ty này và khách hàng tương ứng của họ gặp phải các cuộc tấn công USBAnywhere.

Hình: ZDNet

Hình: ZDNet

SUPERMICRO: CÀI ĐẶT CÁC BẢN VÁ, ĐƯA BMC RA KHỎI INTERNET

“Thực tiễn tốt nhất trong ngành là vận hành BMC trên một mạng riêng bị cô lập không tiếp xúc với internet, điều này sẽ làm giảm, nhưng không loại bỏ được phơi nhiễm đã được xác định”, một phát ngôn viên của Supermicro nói với ZDNet tuần trước.

Công ty khuyến nghị khách hàng nên cài đặt các bản vá mới nhất để giảm thiểu hoàn toàn vectơ tấn công USBAnywhere.

Đây không phải là lần đầu tiên các chuyên gia bảo mật cảnh báo về việc để các giao diện quản lý BMC / IPMI có thể truy cập từ internet.

Trong năm 2013, các học giả đã tìm thấy 100.000 hệ thống hỗ trợ IPMI từ ba nhà cung cấp chính có thể truy cập qua internet. Vào thời điểm đó, các biện pháp bảo vệ firmware BMC không phải là một tiêu chuẩn và tất cả các máy chủ đó đều có nguy cơ bị firmware của chúng phản xạ với các phiên bản độc hại.

Nguồn ZDNet

Bài viết liên quan

- Computex 2025: Supermicro phô diễn hạ tầng AI và Cloud

- Hơn 20 mẫu máy chủ Supermicro được tối ưu hóa cho dòng GPU mới NVIDIA RTX PRO 6000 Blackwell hiện đã sẵn sàng nhận đặt hàng

- Supermicro giới thiệu các máy chủ và giải pháp trung tâm dữ liệu mới nhất tại COMPUTEX 2025

- Đánh giá máy chủ 2U Supermicro SYS-222H-TN Intel Xeon 6

- Tìm hiểu tại sao triển khai on-premises có thể giúp vượt qua 6 thách thức quan trọng của AI

- Máy chủ Supermicro với bộ vi xử lý AMD EPYC 4004 mới: Hiệu quả cao, chi phí tối ưu