Vậy Zero Trust là gì?

Zero Trust là một chiến lược an ninh mạng để xác thực mọi người dùng, thiết bị, ứng dụng và giao dịch với niềm tin rằng không có người dùng hoặc quy trình nào đáng tin cậy. Định nghĩa đó xuất phát từ báo cáo NSTAC, một tài liệu dài 56 trang về Zero Trust được biên soạn vào năm 2021 bởi Ủy ban Cố vấn Viễn thông An ninh Quốc gia Hoa Kỳ.

Trong một cuộc phỏng vấn, John Kindervag, cựu nhà phân tích của Forrester Research, người đã tạo ra thuật ngữ này, lưu ý rằng ông định nghĩa nó theo cách này trong Từ điển Zero Trust của mình: Zero Trust là một sáng kiến chiến lược giúp ngăn chặn vi phạm dữ liệu bằng cách loại bỏ sự tin tưởng (vô điều kiện) trên nền tảng số theo cách có thể được triển khai bằng các công nghệ có sẵn, và sẽ cải thiện theo thời gian.

Những điểm cơ bản của Zero Trust là gì?

Trong báo cáo năm 2010, Kindervag đã đưa ra ba nguyên lý cơ bản của Zero Trust. Vì tất cả các trao đổi trên mạng đều không nên được tin cậy, ông nói rằng người dùng phải:

- Xác minh và bảo mật tất cả các tài nguyên.

- Giới hạn và thực thi kiểm soát nghiêm ngặt các truy cập.

- Kiểm tra và ghi lại tất cả lưu lượng mạng.

Đó là lý do tại sao Zero Trust đôi khi được biết đến với phương châm, “Không bao giờ tin tưởng, Luôn luôn xác minh.”

Làm thế nào để bạn thực hiện Zero Trust?

Như các định nghĩa cho thấy, không tin cậy không phải là một kỹ thuật hoặc sản phẩm đơn lẻ, mà là một tập hợp các nguyên tắc cho chính sách bảo mật hiện đại.

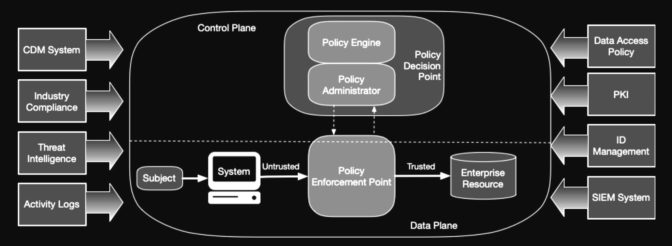

Trong báo cáo năm 2020 , Viện Tiêu chuẩn và Công nghệ Quốc gia Hoa Kỳ (NIST) đã có hướng dẫn chi tiết về việc thực hiện không tin cậy.

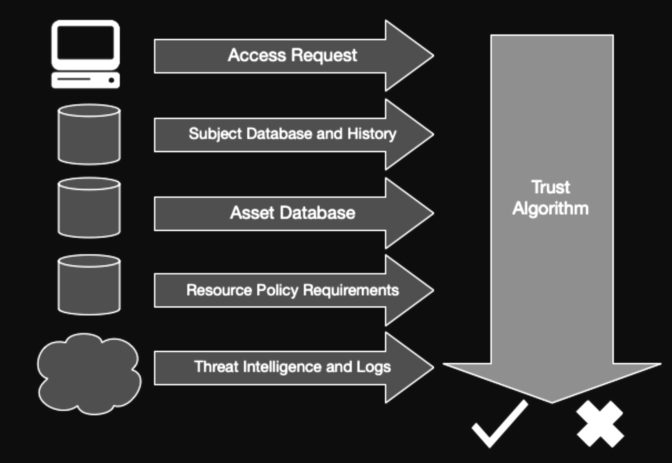

Cách tiếp cận chung của nó được mô tả trong biểu đồ trên. Nó sử dụng hệ thống quản lý sự kiện và thông tin bảo mật (SIEM) để thu thập dữ liệu và chẩn đoán liên tục và giảm thiểu (CDM) để phân tích nó và phản hồi với những thông tin chi tiết và sự kiện mà nó phát hiện.

Đó là một ví dụ về kế hoạch bảo mật còn được gọi là kiến trúc không tin cậy (ZTA) tạo ra một mạng an toàn hơn được gọi là môi trường tin cậy không.

Nhưng một kích thước không phù hợp với tất cả trong độ tin cậy bằng không. Không có “kế hoạch triển khai duy nhất cho ZTA vì mỗi doanh nghiệp sẽ có các trường hợp sử dụng và tài sản dữ liệu duy nhất,” báo cáo của NIST cho biết.

Năm bước để thực hiện Zero Trust

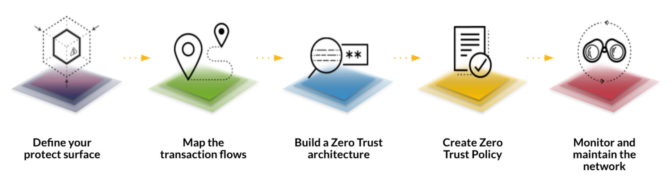

Công việc triển khai không tin cậy Zero Trust có thể được tóm tắt thành năm bước chính:

Nó bắt đầu bằng cách xác định cái gọi là bề mặt bảo vệ, những gì người dùng muốn bảo mật. Bề mặt bảo vệ có thể mở rộng các hệ thống bên trong văn phòng công ty, đám mây và biên.

Từ đó, người dùng tạo bản đồ các giao dịch thường xuyên qua mạng của họ và kiến trúc không tin cậy để bảo vệ chúng. Sau đó, họ thiết lập các chính sách bảo mật cho mạng.

Cuối cùng, họ giám sát lưu lượng mạng để đảm bảo các giao dịch nằm trong các chính sách.

Cả báo cáo NSTAC và Kindervag đều đề xuất các bước thực hiện này để tạo ra một môi trường không tin cậy.

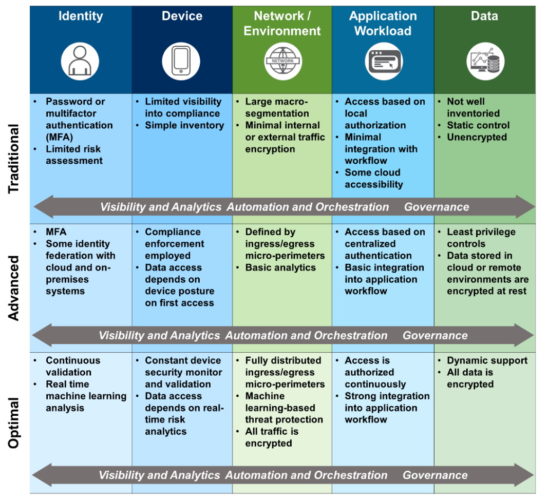

Điều quan trọng cần lưu ý là không tin tưởng là một cuộc hành trình không phải là một điểm đến. Các nhà tư vấn và các cơ quan chính phủ khuyến nghị người dùng áp dụng mô hình đáo hạn bằng không để ghi lại các cải tiến bảo mật của tổ chức theo thời gian.

Cơ quan An ninh Cơ sở hạ tầng An ninh Mạng, thuộc Bộ An ninh Nội địa Hoa Kỳ, đã mô tả một mô hình như vậy (xem biểu đồ bên dưới) trong một tài liệu năm 2021 .

Trên thực tế, người dùng trong môi trường không tin cậy yêu cầu quyền truy cập vào từng tài nguyên được bảo vệ riêng biệt. Họ thường sử dụng xác thực đa yếu tố (MFA) chẳng hạn như cung cấp mật khẩu trên máy tính, sau đó là mã được gửi đến điện thoại thông minh.

Báo cáo NIST liệt kê các thành phần cho một thuật toán (bên dưới) xác định xem người dùng có được quyền truy cập vào tài nguyên hay không.

“Tốt nhất, một thuật toán ủy thác nên theo ngữ cảnh, nhưng điều này không phải lúc nào cũng có thể thực hiện được”, nguồn lực của một công ty cho biết.

Một số người cho rằng việc tìm kiếm một thuật toán để đo lường mức độ đáng tin cậy là đi ngược lại với triết lý về độ tin cậy. Những người khác lưu ý rằng học máy có nhiều thứ để cung cấp ở đây, nắm bắt ngữ cảnh của nhiều sự kiện trên mạng để giúp đưa ra quyết định đúng đắn về quyền truy cập.

Bước nhảy vọt của Zero Trust

Vào tháng 5 năm 2021, Tổng thống Joe Biden đã ban hành một lệnh hành pháp yêu cầu không tin tưởng đối với các hệ thống máy tính của chính phủ.

Lệnh đã cho các cơ quan liên bang 60 ngày để áp dụng cấu trúc không tin cậy dựa trên các khuyến nghị của NIST. Nó cũng kêu gọi một cuốn sách về xử lý vi phạm an ninh, một hội đồng an toàn để xem xét các sự cố lớn – thậm chí là một chương trình thiết lập nhãn cảnh báo an ninh mạng cho một số sản phẩm tiêu dùng.

Đó là một thời điểm bùng nổ lớn đối với sự tin tưởng bằng không vẫn còn vang vọng trên toàn cầu. Báo cáo NSTAC cho biết: “Tác động có thể xảy ra đối với việc thúc đẩy các cuộc trò chuyện không tin cậy trong các phòng họp và giữa các đội bảo mật thông tin”.

Bảo mật vượt ra ngoài tường lửa

Từ những ngày đầu cài đặt tường lửa, “Tôi nhận ra rằng mô hình niềm tin của chúng tôi là một vấn đề,” anh ấy nói trong một cuộc phỏng vấn. “Chúng tôi đã đưa khái niệm con người vào thế giới kỹ thuật số và nó thật ngớ ngẩn.”

Tại Forrester, anh được giao nhiệm vụ tìm hiểu lý do tại sao an ninh mạng không hoạt động. Năm 2008, ông bắt đầu sử dụng thuật ngữ không tin tưởng trong các bài nói chuyện mô tả nghiên cứu của mình. Sau một số phản đối ban đầu, người dùng bắt đầu chấp nhận khái niệm này.

“Ai đó đã từng nói với tôi rằng không có niềm tin sẽ trở thành toàn bộ công việc của tôi. Tôi không tin anh ấy, nhưng anh ấy đã đúng ”, Kindervag, người đã giúp hàng trăm tổ chức xây dựng môi trường không tin tưởng cho biết.

Một hệ sinh thái Zero Trust đang mở rộng

Thật vậy, Gartner dự đoán rằng đến năm 2025, ít nhất 70% các triển khai truy cập từ xa mới sẽ sử dụng cái mà nó gọi là truy cập mạng không tin cậy (ZTNA), tăng từ mức dưới 10% vào cuối năm 2021. (Gartner, Công nghệ mới nổi: Thông tin chi tiết về tăng trưởng thông qua cho Truy cập mạng Zero Trust , G00764424, tháng 4 năm 2022)

Đó là một phần do COVID-19 đã thúc đẩy các kế hoạch của công ty nhằm tăng cường bảo mật cho những người làm việc từ xa. Và nhiều nhà cung cấp tường lửa hiện đã bao gồm các tính năng của ZTNA trong các sản phẩm của họ. Các nhà theo dõi thị trường ước tính có ít nhất 50 nhà cung cấp từ Appgate đến Zscaler hiện cung cấp các sản phẩm bảo mật phù hợp với khái niệm không tin cậy.

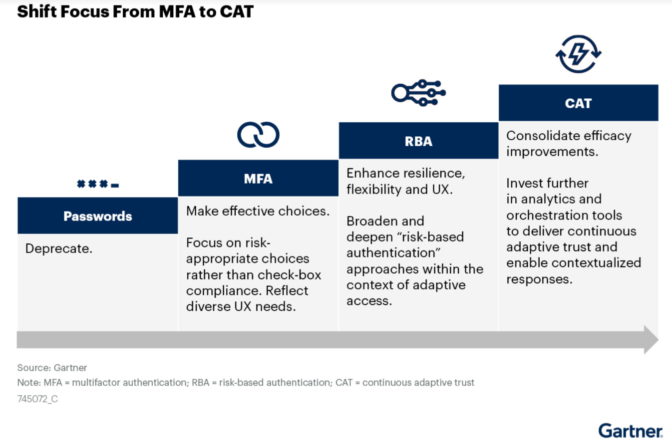

AI Automates Zero Trust

Người dùng trong một số môi trường Zero Trust bày tỏ sự thất vọng với các yêu cầu xác thực đa phương thức (multi-factor), lặp đi lặp lại. Đó là một thách thức mà một số chuyên gia xem nó là cơ hội cho tự động hóa với học máy.

Ví dụ: Gartner đề xuất áp dụng phân tích theo cách tiếp cận mà nó gọi là sự tin tưởng thích ứng liên tục. CAT (xem biểu đồ bên dưới) có thể sử dụng dữ liệu theo ngữ cảnh – chẳng hạn như danh tính thiết bị, danh tính mạng và vị trí địa lý – như một loại kiểm tra thực tế kỹ thuật số để giúp xác thực người dùng.

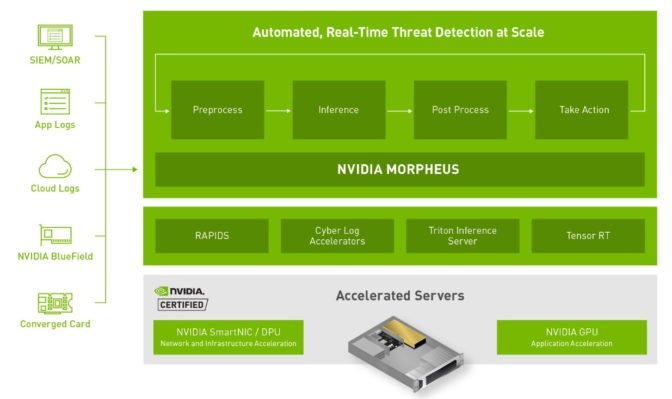

Trên thực tế, các mạng chứa đầy dữ liệu mà AI có thể sàng lọc theo thời gian thực để tự động tăng cường bảo mật.

Bartley Richardson, quản lý cấp cao của cơ sở hạ tầng AI và kỹ thuật an ninh mạng tại NVIDIA cho biết: “Chúng tôi không thu thập, duy trì và quan sát thậm chí một nửa dữ liệu mạng mà chúng tôi có thể, nhưng có trí thông minh trong dữ liệu đó sẽ tạo thành bức tranh toàn cảnh về bảo mật của mạng”.

Các nhà khai thác con người không thể theo dõi tất cả dữ liệu mà một mạng sinh ra hoặc thiết lập các chính sách cho tất cả các sự kiện có thể xảy ra. Nhưng họ có thể áp dụng AI để dò dữ liệu để tìm hoạt động đáng ngờ, sau đó phản hồi nhanh.

Richardson, người dẫn đầu sự phát triển của NVIDIA Morpheus , một khuôn khổ an ninh mạng AI mở cho biết: “Chúng tôi muốn cung cấp cho các công ty công cụ để xây dựng và tự động hóa môi trường không tin cậy mạnh mẽ với hệ thống phòng thủ tồn tại xuyên suốt các trung tâm dữ liệu của họ .

NVIDIA cung cấp các mô hình AI được đào tạo trước cho Morpheus hoặc người dùng có thể chọn một mô hình từ bên thứ ba hoặc tự xây dựng một mô hình.

“Công việc đường ống và kỹ thuật phụ trợ rất khó, nhưng chúng tôi có chuyên môn về lĩnh vực đó và chúng tôi có thể kiến trúc nó cho bạn,” ông nói.

Đó là loại mà các chuyên gia năng lực như Kindervag coi là một phần của tương lai cho sự tin tưởng bằng không.

Ông nói thêm: “Phản hồi thủ công của các nhà phân tích bảo mật là quá khó và không hiệu quả. Sự trưởng thành của các hệ thống đến mức có thể đạt được mức độ tự động hóa đáng tin cậy và có giá trị.”

Để hiểu rõ hơn về AI và Zero Trust, hãy xem video bên dưới đây:

Bài viết liên quan

- NVIDIA NGC‑ready Low‑latency Edge AI: Giải pháp cho Retail, Manufacturing và Smart Cities

- So sánh sức mạnh của máy tính AI DGX Spark với các card GPU máy trạm chuyên nghiệp của NVIDIA

- Từ Orin đến Thor: Bước nhảy vọt kiến trúc của NVIDIA JetPack 7.0 và tương lai của robot hình người

- Tại sao gọi NVIDIA DGX Spark là Siêu máy tính AI cá nhân?

- Cơ chế quản lý bộ nhớ trên các nền tảng phần cứng nhất quán – Hardware-coherent

- Kiến trúc NVIDIA Blackwell với GB200 NVL72: Định nghĩa lại điện toán AI cấp độ Exascale